Qui sommes nous ?

une association qui défend la liberté de l'information

Sécurité numérique

Vous devez vous y intéresser.

Ainsi que l'explique le NYT lui même, suite à la publication d'une enquête sur la fortune du remier ministre de l'éoque Wen Jiabao, la rédactiondu média a été victime d'attaques venant probablement de l'Etat chinois lui même. Le journal a été infiltré grâce au piratage non pas de l'ensemble du SI mais de comptes individuels.

Plus proche de nous, on peut citer l'affaire Pegasus.

Les bases

Le bug entre la chaise et le clavier

- Ne vous asseyez pas dos à une fenêtre, comme dans les westerns

- Utilisez des filtres de confidentialité

- En milieu "hostile" ne vous séparez jamais de votre ordinateur

Installez les mises à jour de votre système d'exploitation (libre) et vos logiciels (libres)

Utilisez un antivirus ClamXav, ClamTk, Avast, Windows Defender, Mc Afee, Norton même sur mac

Activez votre Firewall

Verrouillez votre session

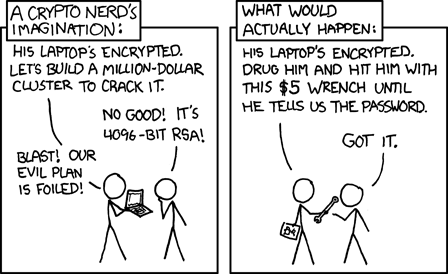

Chiffrez vos données sur votre disque dur, clés USB, dans le cloud chez Apple, Google ou Dropbox avec PGP, BitLocker, VeraCrypt, FileVault, Cryptomator

Mots de passe

Votre mot de passe est-il vraiment robuste ? Qui veut essayer ?

Les phrases de passe

Oubliez les mots de passe et utilisez des phrases de passe.

- N'utilisez jamais le même mot de passe deux fois

- Si vous avez besoin d'aide, utilisez un password manager : Bitwarden, Dashlane ou KeePass

- Activez la double authentification lorsque cela est possible

Des traces...

sur votre ordinateur ou votre smartphone

Historique de navigation, cookies, mots de passe enregistrés, historique des fichiers, messages, chat, emails, etc.

- Utilisez les messages éphémères sur WhatsApp, Signal, Telegram (préférez Signal quand même)

- Effacez vos fichiers de manière sécurisée

- Pour les plus paranos : utilisez un live OS tel que Tails ou Qubes

Des traces...

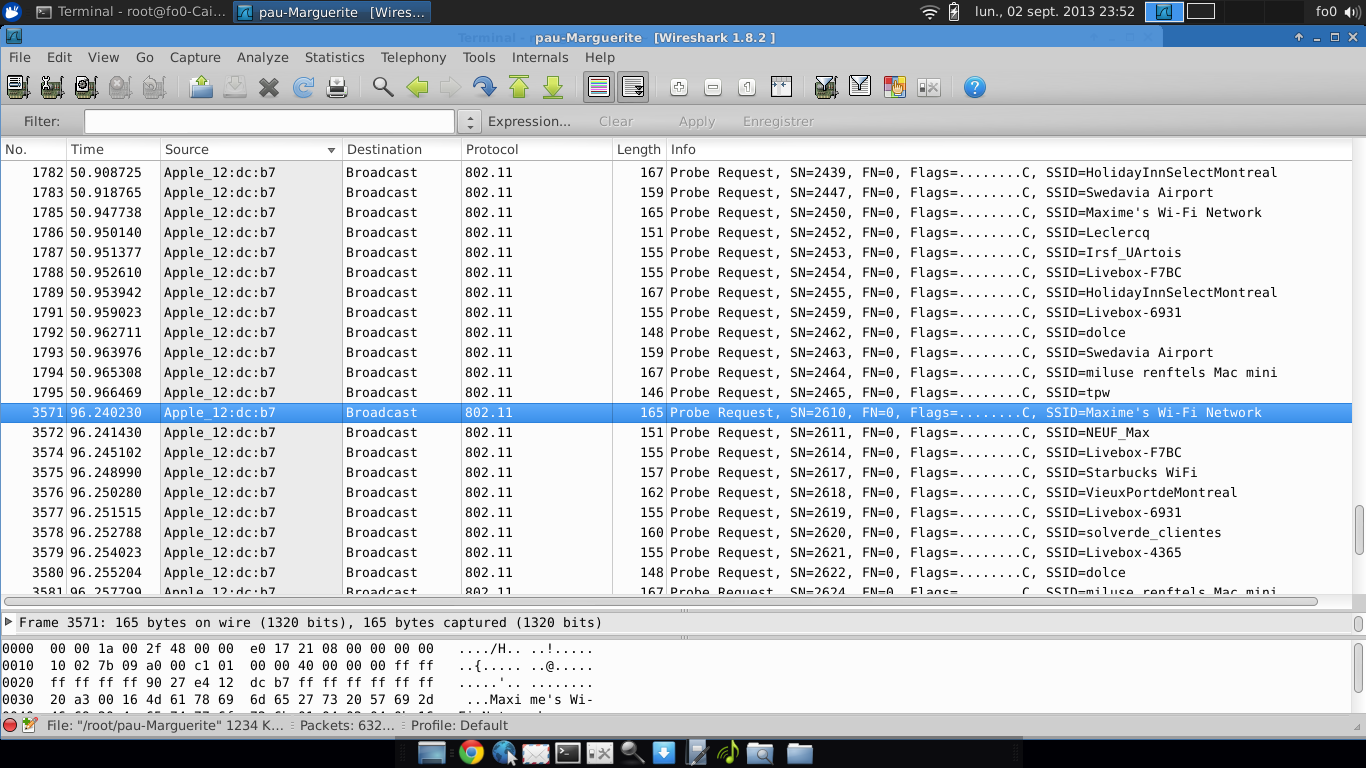

sur le réseau

Scoop : vous n'êtes pas unique (en ligne)

Protégez vos communications

Spyphones

Un smartphone est un ordinateur. Tout ce qui a été mentionné précédemment s'applique également aux spyphones smartphones.

Votre téléphone transmet en permanence

- Le numéro IMEI

- Le numéro IMSI

- Le numéro TMSI

- La cellule réseau

En communication

- Interception légale (en France la loi renseignement a légalisé l'utilisation des IMSI Catchers)

- L'algorithme de chiffrement du réseau GSM est compromis depuis longtemps.

[Rainbow table] + [un peu de matériel de téléphonie] = chiffrement cassé pour moins de 500 €

En veille

De nombreux logiciels peuvent transformer votre smartphone en micro espion. Ils doivent cependant être installés sur votre téléphone.

Éteint

La batterie, branchée, est toujours une source d'énergie. Avec la collaboration l'opérateur téléphonique, qui lui peut accéder aux paquets envoyés à la carte SIM (Application Protocol Data Unit), le téléphone peut théoriquement être activé.

Batterie démontée

Sans batterie, pas d'énergie, pas de signaux transmis, pas de surveillance.

In my fridge ← Snowden

Note : il est impossible de retirer la batterie sur un iphone

Tous nos documents sont accessibles en ligne sous licence libre

Questions ?

On reste en contact

- https://nothing2hide.org

- contact@nothing2hide.org // GPG ID: 58519BC4

- Twitter : @n0thing2hide

- Facebook : Non